近期微软曝出多个安全漏洞,其中SQL Server Reporting Services (SSRS)应用存在远程代码执行漏洞(CVE-2020-0618),目前已存在针对该漏洞的PoC。由于攻击者可通过对请求数据包编码绕过Web应用防火墙的防护,强烈建议相关用户尽快更新补丁进行防护(如不能更新,也请系统归属部门注意防护)。同时,建议禁止匿名访问,确保只有经过身份验证的用户才能访问相关应用。如果怀疑服务器已经受到威胁,除安装相应补丁外,请及时更改服务器的账户口令,防止被攻击者利用。

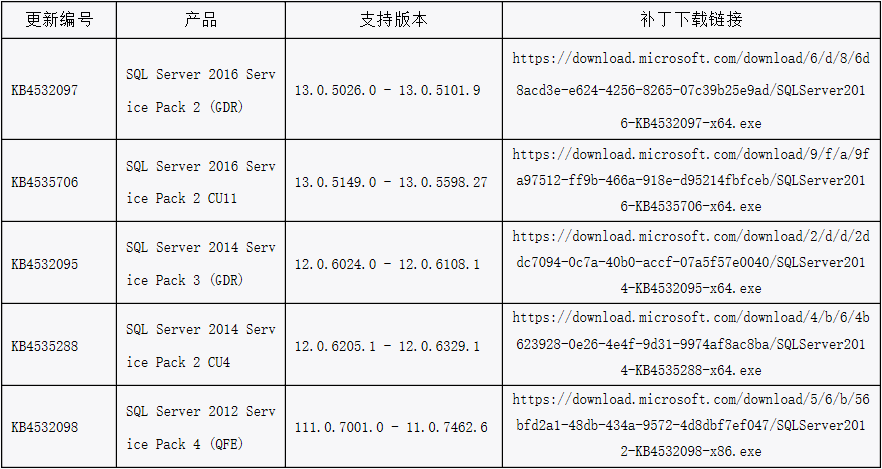

受影响产品版本如下:

● Microsoft SQL Server 2012 Service Pack 4(QFE)

● Microsoft SQL Server 2014 Service Pack 3(CU)

● Microsoft SQL Server 2014 Service Pack 3(GDR)

● Microsoft SQL Server 2016 Service Pack 2 (CU)

● Microsoft SQL Server 2016 Service Pack 2 (GDR)

解决方案如下:

微软官方已为受支持版本发布了针对该安全漏洞的详细安全补丁,下载链接:

https://portal.msrc.microsoft.com/en-US/security-guidance/advisory/CVE-2020-0618

注:SQL Server Reporting Services (SSRS)是微软基于服务器的报表生成软件,它是Microsoft SQL Server服务套件的一部分,通过Web界面进行管理,可用于准备和交付各种交互式报告。SSRS应用中的功能允许经过身份验证的攻击者向受影响的Reporting Services实例提交精心构造的HTTP请求,利用应用中的反序列化问题在服务器上执行代码。尽管只有授权用户才能访问该应用程序,但是最低权限(浏览器角色)足以利用此漏洞。